Courtesy of Forbes

Waspada Backdoor Oyster: Malware Menyamar di Aplikasi Meet dan Teams

Memberi peringatan kepada pengguna untuk selalu menghindari pengunduhan dan pembaruan software dari sumber tidak resmi karena ada risiko malware berbahaya yang menyamar sebagai aplikasi pertemuan kantor, sehingga dapat melindungi perangkat dan jaringan kerja dari ancaman siber.

11 Des 2025, 12.26 WIB

237 dibaca

Share

Ikhtisar 15 Detik

- Hindari mengunduh perangkat lunak dari sumber yang tidak resmi untuk mengurangi risiko infeksi malware.

- Pahami teknik SEO poisoning dan malvertising yang digunakan oleh penyerang untuk menyebarkan malware.

- Selalu periksa keaslian pembaruan perangkat lunak, terutama saat menginstal aplikasi produktivitas sebelum pertemuan.

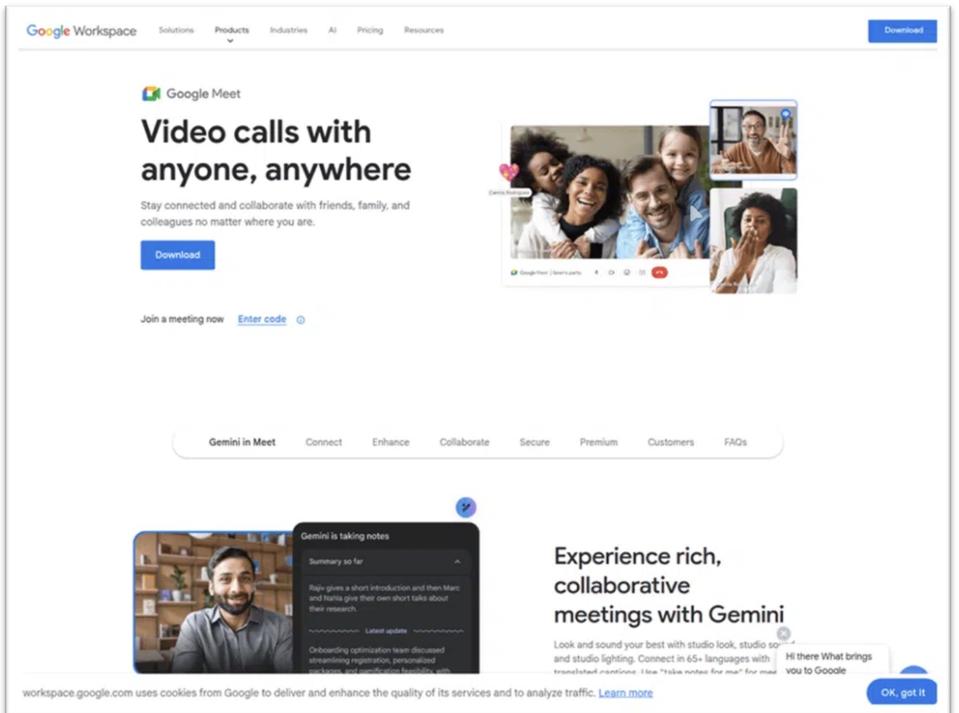

Serangan siber menggunakan backdoor bernama Oyster kini kembali aktif dan menyebar sejak November. Pelaku menyerang dengan cara menyebarkan software meeting palsu seperti Microsoft Teams dan Google Meet yang sebenarnya berbahaya. Mereka menggunakan teknik SEO poisoning untuk mengarahkan pengguna ke situs palsu yang menawarkan file instalasi berbahaya.

Malware ini menyamar sebagai aplikasi pertemuan kantor yang sangat populer, sehingga mudah membuat pengguna percaya dan langsung mengunduhnya. Bahkan sertifikat digital yang ada sudah dicabut, tapi masih memberikan kesan bahwa file tersebut aman. Ini menjadi jebakan berbahaya bagi pengguna yang membutuhkan pembaruan cepat saat hendak bergabung dalam meeting.

Oyster sendiri adalah backdoor modular yang memungkinkan penyerang mengakses komputer secara jarak jauh, mengirim perintah, mengambil data, dan memasang payload jahat lainnya. Modus ini tidak hanya merugikan individu, tapi juga bisa menembus jaringan perusahaan secara luas, sehingga potensi kerusakan cukup besar.

CyberProof dan Blackpoint mengungkap bahwa kampanye ini berkaitan dengan grup ransomware yang dijalankan secara manual. Artinya, ancaman ini tidak hanya akan muncul sesekali, tetapi akan terus aktif hingga setidaknya tahun 2026. Mereka juga mengingatkan pengguna agar hanya mengunduh pembaruan dari toko resmi atau melalui aplikasi langsung.

Kejadian ini menjadi peringatan besar bagi para karyawan dan perusahaan yang bergantung pada alat pertemuan online. Saat menghadapi urgensi bergabung dalam rapat, jangan sampai terburu-buru dan mengabaikan keamanan. Edukasi keamanan digital dan kebijakan pengunduhan software wajib diperkuat.

Referensi:

[1] https://www.forbes.com/sites/zakdoffman/2025/12/11/do-not-install-these-microsoft-teams-or-google-meet-updates/

[1] https://www.forbes.com/sites/zakdoffman/2025/12/11/do-not-install-these-microsoft-teams-or-google-meet-updates/

Analisis Ahli

Kevin Mitnick

"Pengguna dan perusahaan harus skeptis terhadap update perangkat lunak yang tidak langsung diperoleh dari sumber resmi karena serangan seperti Oyster memanfaatkan kepercayaan yang salah arah pada sertifikat digital."

Bruce Schneier

"SEO poisoning adalah bentuk serangan yang semakin canggih karena tidak hanya memanfaatkan kelemahan teknis tapi juga perilaku manusia dalam mencari solusi cepat, sehingga edukasi dan teknologi deteksi menjadi kunci perlindungan."

Analisis Kami

"Modus penipuan yang mengandalkan rasa urgensi dan kebutuhan cepat pengguna untuk bergabung dalam pertemuan online sangat efektif mengeksploitasi kelalaian dalam keamanan digital perusahaan. Perusahaan harus memperketat kebijakan instalasi perangkat lunak dan memberi edukasi keamanan kepada karyawan agar mencegah infiltrasi backdoor yang bisa berakibat fatal bagi sistem TI mereka."

Prediksi Kami

Ancaman backdoor Oyster akan terus aktif dan semakin berkembang di tahun-tahun mendatang, sehingga pemanfaatan teknik SEO poisoning dan malvertising dalam kampanye serangan siber menjadi ancaman yang harus diwaspadai oleh pengguna dan perusahaan.

Pertanyaan Terkait

Q

Apa itu Oyster dan bagaimana cara kerjanya?A

Oyster adalah backdoor yang memberikan akses jarak jauh ke sistem pengguna dan menyebar melalui perangkat lunak yang menyerupai aplikasi populer.Q

Apa risiko yang terkait dengan pengunduhan perangkat lunak dari sumber tidak resmi?A

Pengunduhan perangkat lunak dari sumber tidak resmi dapat mengakibatkan infeksi malware yang tidak terdeteksi dan risiko terhadap data dan jaringan perusahaan.Q

Mengapa SEO poisoning digunakan oleh penyerang?A

SEO poisoning digunakan oleh penyerang untuk mengarahkan pengguna ke halaman unduh yang berbahaya dengan menyamar sebagai perangkat lunak yang sah.Q

Apa yang harus dilakukan pengguna untuk mencegah ancaman ini?A

Pengguna harus selalu mengunduh perangkat lunak dari toko aplikasi resmi atau menggunakan tautan pembaruan dalam aplikasi untuk menghindari ancaman.Q

Apa hubungan antara Oyster dan kelompok ransomware?A

Oyster memiliki keterkaitan dengan kelompok ransomware yang beroperasi secara manusia dan diperkirakan akan terus aktif hingga 2026.